취약점

root 원격 접속 차단이 적용되지 않은 시스템의 root 계정 정보를 비인가자가 획득할 경우

시스템 계정 정보 유출, 파일 및 디렉터리 변조 등의 행위 침해사고가 발생할 수 있음

따라서 시스템 정책에 root계정의 원격 터미널 접속 차단 설정이 필요!

보안조치

원격 접속 시 root 계정으로 바로 접속 할 수 없도록 설정파일 수정을 해주자!

손볼 파일은 2가지, /etc/pam.d/login와/etc/securetty

■ 먼저는 /etc/pam.d/login 설정파일에서 scuretty 보안 모듈을 추가 및 수정해준다

[root@localhost tmp]# vi /etc/pam.d/login

#%PAM-1.0

...

auth required /lib/security/pam_securetty.so

...

■ 마지막으로 /etc/securetty 설정파일에서 pts부분을 주석처리해주자!

*pts : pseudo terminal slave의 약어로 원격 접속에 사용되는 터미널

*tty : 로컬 접속에 사용됨

[root@localhost tmp]# vi /etc/securetty

console

tty1

tty2

tty3

tty4

#pts/0

#pts/1

#pts/2

#pts/3

...

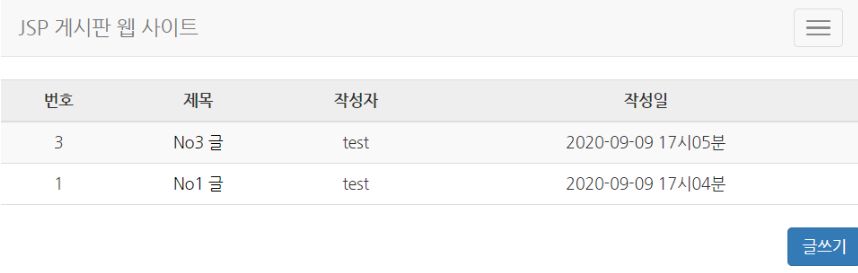

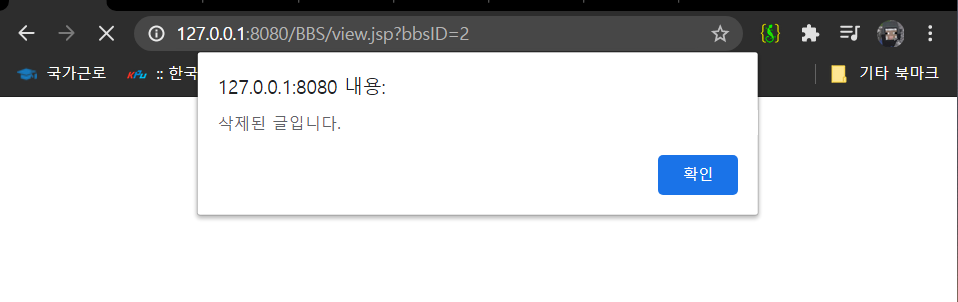

실습

설정 전

설정 후

마무리

이렇게 root로의 원격 접속을 막았으나 우회 가능성이 있다.

일반 유저로 들어간 뒤 su명령어를 사용

이에 대한 방어법은 su명령어 제한을 둘 수 있다.

참조

'리눅스 > 계정관리' 카테고리의 다른 글

| [CentOS 7] root 계정 su 제한 (0) | 2020.12.30 |

|---|---|

| [CentOS 7] UID,GID와 관련한 보안 (0) | 2020.12.30 |

| [CentOS 7] 패스워드 파일 보호 (0) | 2020.12.30 |

| [CentOS 7] 패스워드 복잡성 및 계정 잠금 임계값 설정 (0) | 2020.12.28 |

| 개요 (0) | 2020.12.25 |