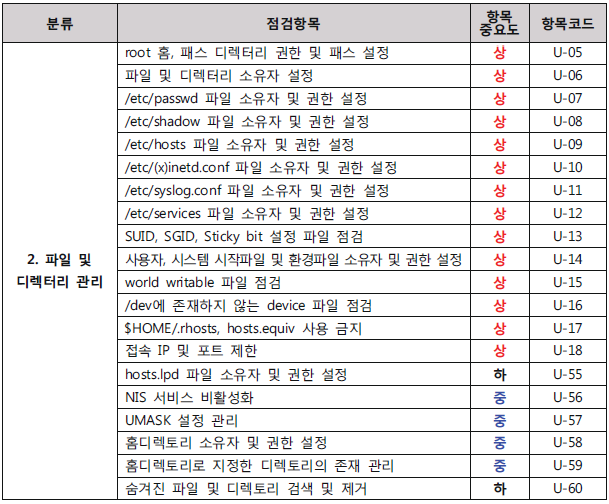

취약점

공격자는 rootkit 설정 파일들을 서버 관리자가 쉽게 발견하지 못하도록 /dev 디렉터리에 device 파일인 것처럼 위장하는 수법을 많이 이용함

따라서 /dev 안에 일반 파일이 있는 지 확인한다.

/dev 디렉터리

: 논리적 장치 파일을 담고 있는 /dev 디렉터리는 /devices 디렉터리에

있는 물리적 장치 파일에 대한 심볼릭 링크임. 예를 들어 rmt0를 rmto로 잘못 입력한

경우 rmto 파일이 새로 생성되는 것과 같이 디바이스 이름 입력 오류 시 root 파일

시스템이 에러를 일으킬 때까지 /dev 디렉터리에 계속해서 파일을 생성함.

보안조치

◾ 일반 파일 존재 유무를 확인

[root@localhost dev]# find /dev -type f -exec ls -l {} \;

결과는 일반 파일이 없다!

◾ major, minor number을 가지지 않는 device일 경우 삭제

일반적으로 디바이스 파일은 권한앞에 c가 붙고 5번째 인자에 Major Number와 이어서 Minor Number가 붙는다.

만약 위 넘버가 설정되어있지 않다면 비정상적인 파일이라고 볼 수 있다.

Major Number와 Minor Number

커널이 디바이스 드라이버를 식별하는 번호이며 드라이버가 개별 호출을 식별하는 번호이다.

ex) 프린터를 이용할 경우 주변장치인 프린터는 /dev에 연결되고 디바이스 드라이버에 의해 호출된다.

다만 사용자가 어떤 장치(프린터이냐 스캐너이냐)를 호출한 것인지 알려주는 것이 전자이고 프린터 내에 여러 통신 중 특정 통신을 식별하는 것이 후자이다.

<참조 ssmsig.tistory.com/109 >

마무리

공격자는 해킹툴을 PC내 특정 저장소에 숨겨두고자 한다. /dev는 해커들이 찾는 피난처라고 보인다.

'리눅스 > 파일 및 디렉토리 관리' 카테고리의 다른 글

| [CentOS 7] world writable 파일 및 환경변수 파일의 소유자 및 권한 확인 (0) | 2021.04.01 |

|---|---|

| [CentOS 7] SUID, SGID, Sticky bit 설정 파일 점검 (0) | 2021.03.19 |

| [CentOS 7] 파일 소유자 및 권한 설정 (0) | 2021.03.17 |

| [CentOS 7] root 홈, 패스 디렉터리 권한 및 패스 설정 (0) | 2021.01.02 |

| 개요 (0) | 2020.12.31 |