취약점

- 로그인이 불필요한 계정이나 OS 및 패키지 설치 시 기본적으로 생성되는 계정으로 쉘이 설정되어있을 경우, 공격자는 기본 계정들을 통하여 중요파일 유출이나 악성코드를 이용한 root 권한 획득 등의 공격을 할 수 있음

- Session timeout 값이 설정되지 않은 경우 유휴 시간 내 비인가자의 시스템 접근으로 인해 불필요한 내부 정보의 노출 위험이 존재함

보안조치

1. 로그인이 필요하지 않은 계정에 대해 /etc/passwd에서 /bin/false 및 /bin/nologin 쉘 부여

2. /etc/profile에서 TMOUT=600초(10분) 설정

동안 입력이 없을 경우 접속된 Session을 끊도록 설정

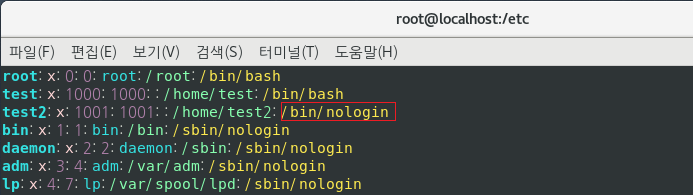

1. 사용자 shell 점검

#vi /etc/passwd

root와 test 계정만 로그인 할 수 있고 이외의 계정은 로그인할 수 없게해주자

결과

2. TMOUT 설정

#vi /etc/profile

#source /etc/profile //작성했으니 적용해주자!

600초 동안 미입력 상태일 경우 세션을 종료한다

쉘 종류에 따른 다른 적용방법

<sh, ksh, bash 사용 시>

#cat /etc/profile(.profile)

TMOUT=600

export TMOUT

<csh 사용 시>

#cat /etc/csh.login 또는 /etc/csh.cshrc

set autologout=10

계정별 적용방법

#cd ~ //홈디렉토리 이동

#vi .bash_profile

TMOUT=600

export TMOUT

결과

telnet이나 ssh 접속 중이라면 600초 이후 자동종료!

'리눅스 > 계정관리' 카테고리의 다른 글

| [CentOS 7] root 계정 su 제한 (0) | 2020.12.30 |

|---|---|

| [CentOS 7] UID,GID와 관련한 보안 (0) | 2020.12.30 |

| [CentOS 7] 패스워드 파일 보호 (0) | 2020.12.30 |

| [CentOS 7] 패스워드 복잡성 및 계정 잠금 임계값 설정 (0) | 2020.12.28 |

| [CentOS 7] root 계정 원격 접속 제한 (0) | 2020.12.25 |