개요

앞서 암호를 크랙 해보았다. 이번에는 무선환경에서 암호화되어 송수신되는 암호 패킷을 복호화해보자!

실습환경

웹서버 : http://172.30.1.30:8080

PC : 172.30.1.41

시나리오 : 공격자는 네트워크 보안이 취약한 곳를 찾았고 패킷을 수집 중이다. 얼마 뒤 한 사용자가 이 네트워크에 접속하여 특정 홈페이지에 회원가입을 시도한다.

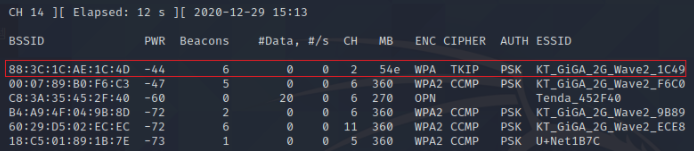

네트워크 정보 :

사용자 화면 :

과정

1. 4way-handshake을 통한 재인증 패킷 수집(Wifi 패스워드 크래킹 참고)

2. airdecap-ng -p a123456789 /packetD/packets-01.cap -e "KT_GiGA_2G_Wave2_1C49"

패스워드와 캡처된 패킷 그리고 ESSID를 인자로 넣어주자

복호화된 패킷이 만들어졌다

vi로 열어보자

잘 찾아보면 ID와 PW가 보이는 것을 확인할 수 있다!

마무리

http통신은 데이터 암호화를 하지 않는다 그래서 네트워크 패킷만 복호화하면 내용물을 볼 수 있다.

반면 https는 암호화를 지원하기 때문에 네트워크 패킷이 복호화되더라도 내용물은 볼 수 없다.

따라서 https을 지원하는 웹사이트가 더 안전할 수밖에!

'네트워크 > 무선 해킹' 카테고리의 다른 글

| WPA-PSK 패스워드 크래킹 (0) | 2020.12.29 |

|---|